2024.06.06

OTセキュリティリスク局所化の必要性

制御系ごとの障壁

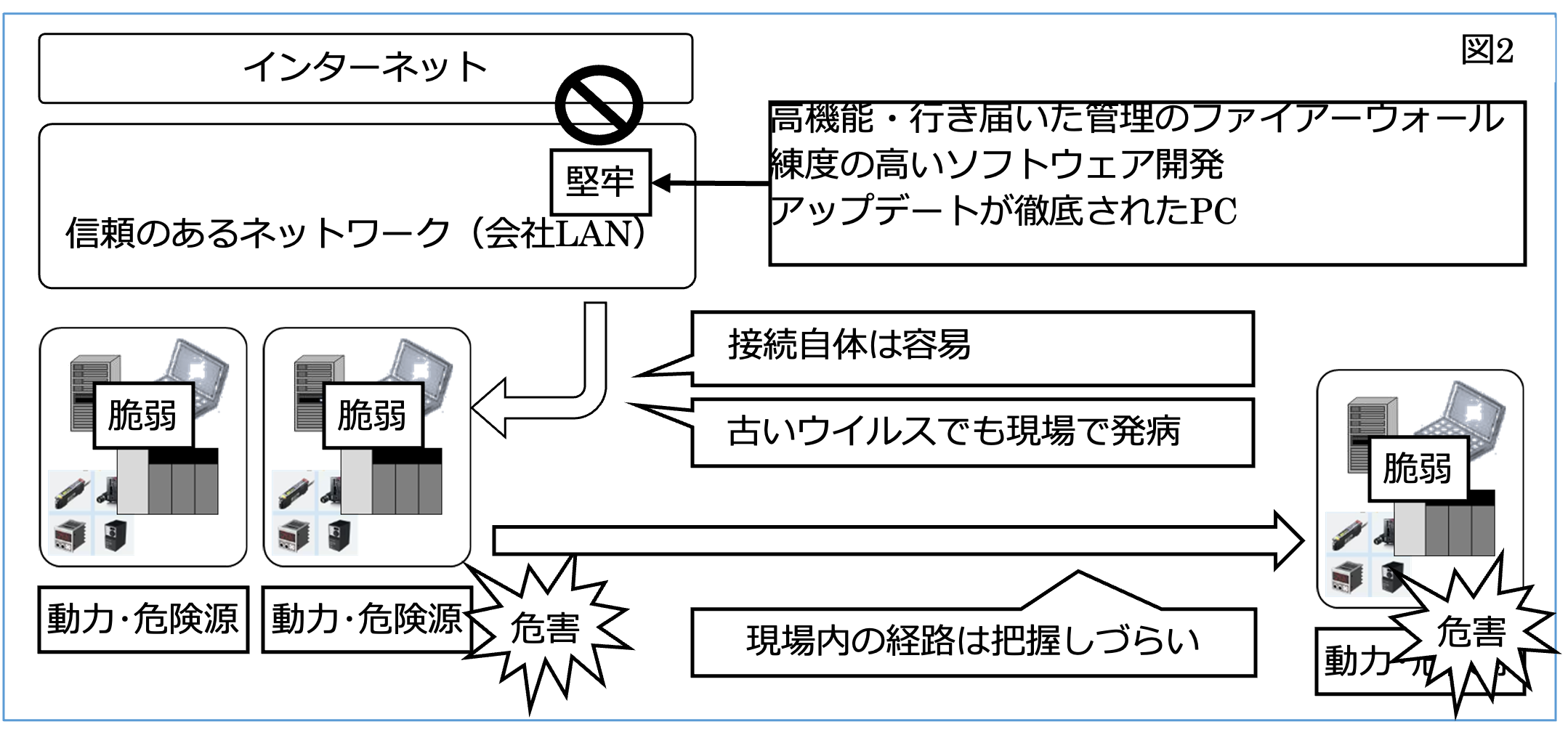

通常、社内LANのネットワーク(いわゆる社内のITネットワーク)は、社外との間に高機能なファイアーウォールを設置し、社外からの巧妙な攻撃に対抗する措置を行っています。また、社内では堅牢なサーバに、練度の高いアプリケーションを動作させ、常時の監視も抜かりなく行われていることでしょう。個人に貸与されるパソコンは、ネットワーク経由で常にアップデートされる状態にあり、ウイルス対策ソフト(近年では多くはMicrosoft Defender)のパターンファイルの更新も速やかに行われているはずです。また、PC本体の管理者権限(Administrator権限)は、IT管理部門で制御されており、一般のユーザには与えられていません。インストールするアプリケーションも限定化・共通化されており、そのアップデートも定期的に行われているはずです。

このようにセキュリティシステム的にも堅牢であり、十分に管理徹底されて(成熟して)運用されているゾーンは、セキュリティレベル(Security Level)が高い、およびマチュリティレベル(Maturity Level)が高いと表現されます。

しかし、一方で制御系の現場では、残念ながらネットワークシステムに対する練度は低いことが多いのが実情です。これは過去の経緯から、ラインや制御系ごとにネットワークが分離されており、横断的なネットワークリスクを考える必要がなかったことが理由の1つと考えられます。(OT-3参照)

このような、ネットワークセキュリティに対する堅牢さや練度に差がある場合、練度の高いITネットワークと、制御系ネットワークを結ぶことには大きな問題があります。たとえば、古い型のランサムウェア(脅迫ウイルス)がやってきた場合、ITネットワークの多くのパソコンやサーバはすでに脆弱性対策のパッチを適用済みでしょうし、ウイルス検知の最新パターンファイルで駆除されることでしょう。

しかし、制御系ではOSやアプリケーションがアップデートされていない可能性が高く、古くて今更なランサムウェアも現場では大きな脅威になり得ます。

また、生産現場のネットワークは、設備と設備を「必要に応じて」つなげがちです。結果的にネットワークがどのようにつながっているのか全貌がわからず、1つの脆弱性の顕在化(たとえばウイルスの感染)の影響を、インシデント発生前に予測管理することがとても難しいのではないでしょうか。さらに現場のネットワークやコンピュータシステムの構造や運用には多様性があることも問題を難しくしています。

一般的に、生産ラインや制御系ごとにシステムの構造は異なります。それは、対象の機械や物理量の制御に最適な手法を選ぶことが原因です。使われている端末やサーバのバージョンが異なることも多いです。

運用においても多様性があります。災害リスクの対処手順は設備によって異なります。動力設備では停止することが安全ですが、粉塵や可燃物を扱う場所では、排気口を開けファンを起動するような稼働継続が安全な対処かもしれません。

1つのランサムウイルスが引き起こすインシデントにおいてですら、制御系や生産ラインの現場ごとに多様性が生まれる理由です。このような多様性のある現場のネットワークを、必要に応じてその時その場のニーズでばらばらに接続していては、災害リスク対策は困難を極め、万一の際は復旧に時間がかかることになります。

このようなことから、「ITとオペレーションネットワーク(制御系ネットワーク)との接続には適切な障壁を設ける」ということに加え、「制御系やラインを必要に応じて結ぶのではなく、横断的な標準ネットワークを設ける」ことが重要になります。そのうえで、さらに万一のインシデント発生後に影響範囲が最小限にするために、「制御系同士、ライン同士の接続の際には適切な障壁を設けることが必要」になります。これをゾーン分離によるOTネットワークセキュリティのモデル化といいます。

・堅牢なネットワークと脆弱なネットワークは適切な障壁を設けて接続する。

・制御系やラインの現場システムには、構造や運用に多様性がある。

・制御系やラインは横断的で標準的なネットワークを準備すべきである。

・設備やライン相互の接続に障壁を設け、災害リスクの最小限化が必要である。

・これらをゾーン分離によるOTネットワークセキュリティのモデル化という。