2024.06.06

制御系のセキュリティはなぜ脆弱なのか

脆弱(脆弱)とは何か

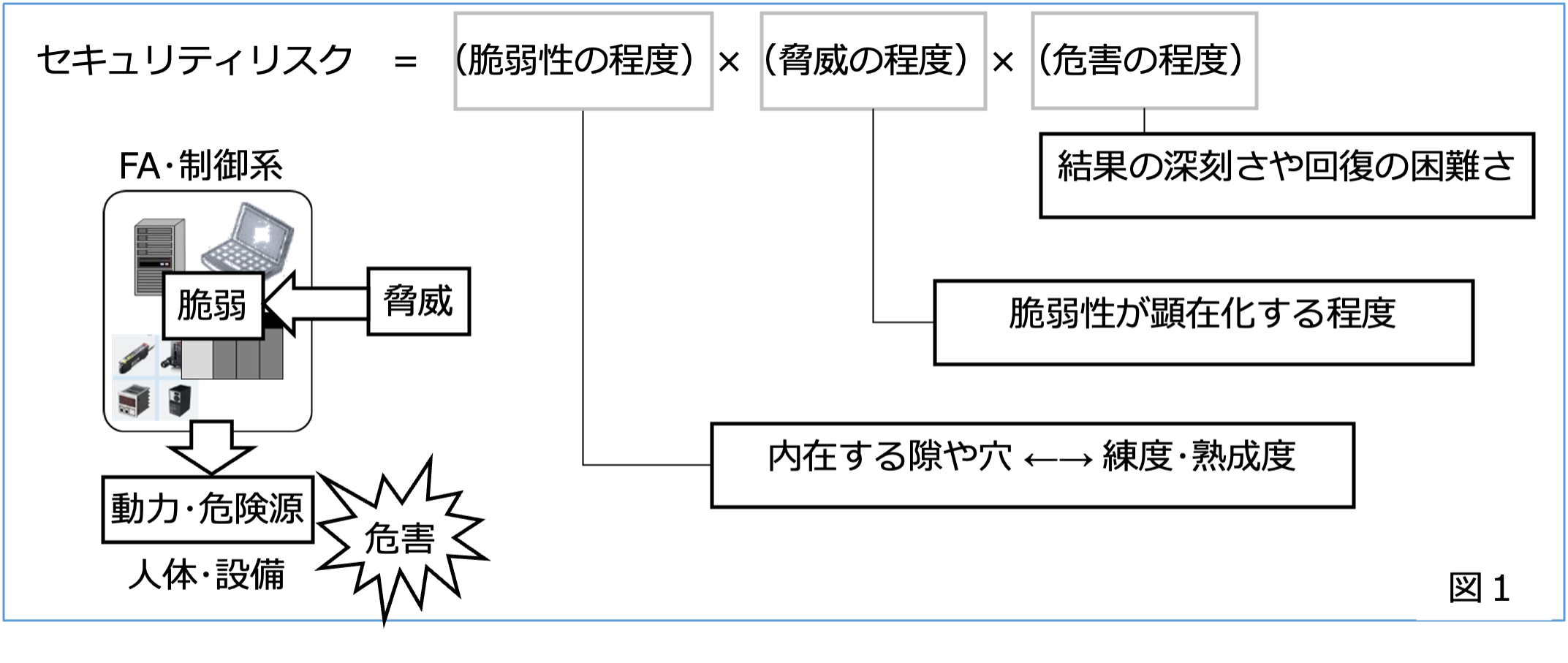

セキュリティリスクには、「脆弱(ぜいじゃく)性」、「脅威(きょうい)」「危害」の3つの要素があります。(図1)

FAや制御ゾーンにおける「危害」とは、情報漏洩だけではなく、動力や薬品、高温高圧などの危険源が、人体や設備に及ぼす影響があります。たとえば、爆発や落下、衝突などが考えられます。直接的に制御が異常になるだけではなく、防護システムが無効化され、万一の緊急事態にフェイルセイフが働かなくなるような、隠れた影響もあります。

危害が発生する要因には、「脆弱」と「脅威」があります。脆弱とはシステムの不具合ではありませんが、まちがった使い方をされたときに不適切な動きをするかもしれない「内在する隙や穴」を指します。ソフトウェアだけではなく、人の組織にも当てはまります。(図2)

たとえば、設計図をきちんと書いてレビューを経てシステム開発をする組織や、PCのアップデートを定期的かつ厳格に実施する組織は、練度や成熟度が高いため、つけ込まれる「隙(穴)」が小さいと評価できます。一方で、担当者が場当たり的にシステム構築するような職場や、アップデートなしで何年もPCを使い続ける職場は、「脆弱性が大きい」と評価されます。

脅威とは、脆弱性が危害として顕在化する要因、可能性やつけ込む巧妙さや複雑さを示しています。世界的なハッカー集団が直接攻撃できるようなゾーンや、ウイルスに直ちに感染するようなゾーンは、脆弱性につけ込まれる可能性が高く脅威が大きいと言えます。逆に限られた社員しかアクセスできず、決まった操作しかなく、誤操作程度だけを心配すればいいゾーンもあります。このような場合、脆弱性が顕在化する可能性が低い、すなわち脅威のレベルが低いと言えます。

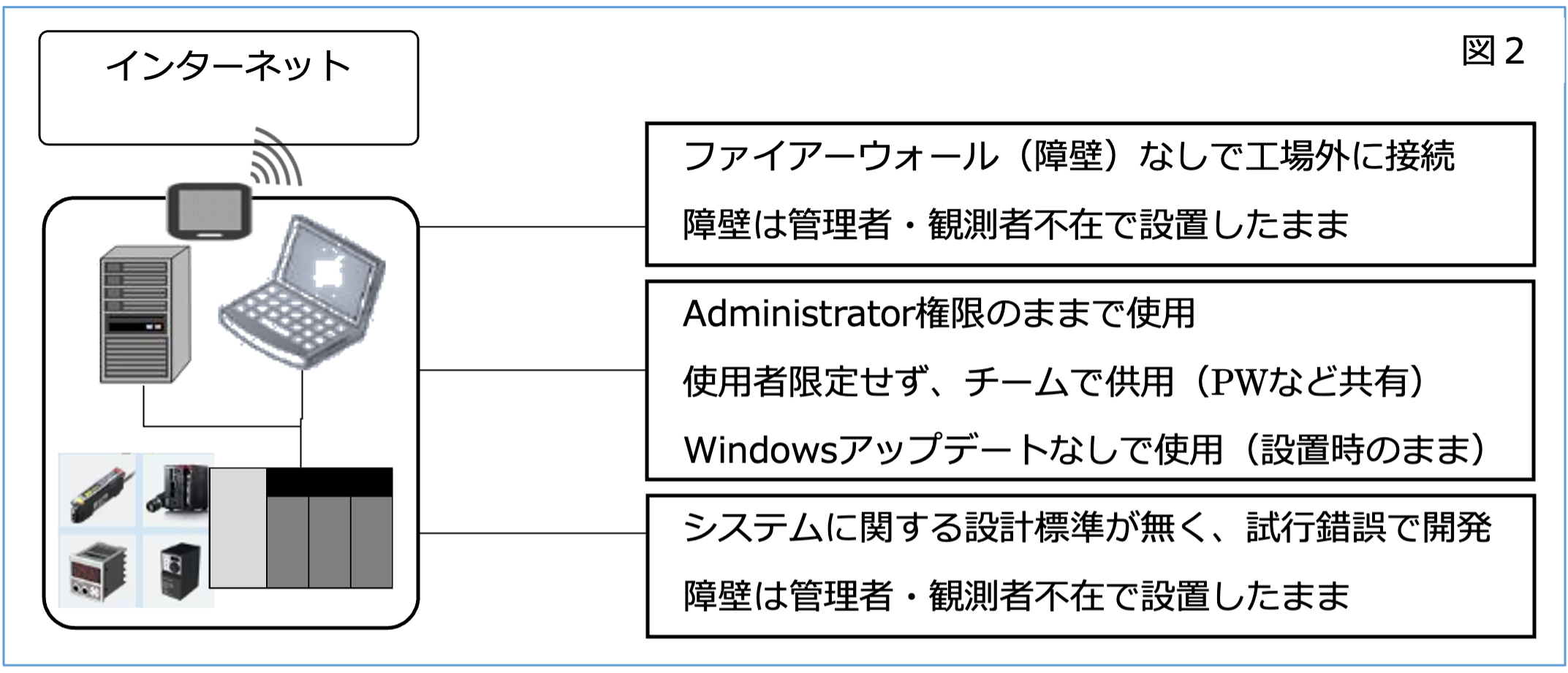

FAや制御系のネットワーク脆弱性が大きくなる理由は、ゾーンの中のコンピュータやネットワークに関するRKY(リスク危険予知)が不足することが大きな要因です。(OTS-2参照)誰がいつ、どう心配すればいいのか主体がわかりづらいからです。

なお、やむを得ない事情もあります。たとえば、現場ごとにファイアーウォールの管理者を設置することは現実的ではありません。FA関連製品のソフトウェアでは、パソコンをAdministrator権限で使用する必要があったり、Windowsのファイアーウォールを除外したりする必要がある場合もよくあります。何年も前に導入したソフトウェアが動かなくなる懸念がぬぐえず、なかなかOSのアップデートに手が出せない事情もあります。

また、FA・制御系などのオペレーション設備は、設備機械ごとに独立したネットワークでシステムを構成ししており、インターネットはもとより社内LANとも歴史的に切り離されてきました。これは事実上、何重もの障壁があるのと同等です。隔離されることで、外部の大きな脅威から護られていたことも大きな理由でしょう。しかし、今は手軽にポケットWi-Fiでインターネットにつながる時代であり、意図せず障壁があった時代ではなくなっています。

DXやIoTでFA/制御系にネットワークを接続することは、隔離されてきたシステムをより大きな脅威のある世界に直接的・間接的に接続することを意味します。昔ながらの物理的な障壁と同等な障壁を、どのように構築し維持運用するのかを検討し準備する必要があるのです。

・セキュリティリスクには「脆弱」「脅威」「危害」の要素がある。

・制御系の危害とは、人体や設備に及ぼす物理的な災害につながる影響である。

・制御系の脆弱性はやむを得ない事情もあり、物理的に脅威から護られてきた。

・FAや制御系のセキュリティ対策とは、物理障壁と同等な障壁をどのように構築し維持運用するのかを考えることである。